[일본서버] "네이버 아니라고?"…포털 로그인 페이지로 위장한 피싱 주의

디스페이스

2024.04.20 13:30

911

0

-

- 첨부파일 : NISI20240419_0001530642_web_20240419111342_20240420064605955.jpg (63.5K) - 다운로드

-

743회 연결

본문

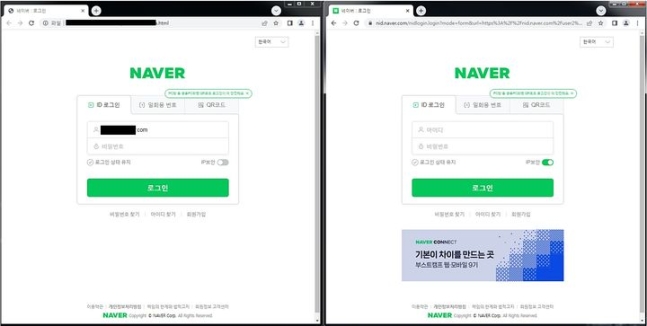

포털 사이트 로그인 화면과 동일한 피싱 페이지

"정상적인 웹사이트 로그인 아니라면 시도 말아야"

[서울=뉴시스]송혜리 기자 = 국내 유명 포털을 고스란히 베낀 피싱 페이지로 개인정보를 훔치는 사이버 공격이 확산하고 있어 각별한 주의가 필요하다.

20일 안랩 분석팀(ASEC)에 따르면, 최근 국내 포털 사이트의 로그인 화면과 동일하게 제작된 피싱 페이지를 통해 개인정보가 유출되는 정황이 확인됐다.

과거부터 포털 사이트나 운송·물류업체 브랜드 또는 웹 메일 로그인 페이지로 위장한 사례는 매우 빈번하게 발생해왔다. 최근에는 인터넷주소(URL)를 악용한 타이포스쿼팅(Typosquatting) 공격 외에도 HTML 문서에서 사용자가 입력한 정보를 공격자가 지정한 서버로 전송하는 방식이 많이 사용되고 있다.

타이포스쿼팅 공격은 사람들이 인터넷주소를 잘못 입력하거나 철자를 빠뜨리는 실수를 악용해 이와 유사한 유명 도메인을 미리 등록하는 것을 말한다. URL 하이재킹(Hijacking)이라고도 한다. 피싱 HTML 파일은 메일을 통해 유포되는데, 이용자가 내용 열람을 위해 HTML 파일을 실행할 경우 국내 포털 사이트의 아이디·비밀번호 입력을 유도하는 웹 페이지가 나온다.

계정 정보 입력하면 공격자에게 고스란히 전송…"출처 불분명하면 입력 말아야"

피싱 HTML 파일과 정상 로그인 페이지를 비교해 보면 둘은 언뜻 봐서는 구별할 수 없을 정도로 유사하다.

안랩 분석팀은 "이는 공격자가 피싱 파일 제작 시 정상 사이트의 소스 코드를 그대로 사용했기 때문"이라며 "대신 공격자는 사용자의 계정 정보를 탈취하기 위해 아이디(ID)와 비밀번호(PW)의 데이터가 전달되는 주소·방식을 수정했다"고 설명했다.

피싱 페이지에는 메일을 수신한 사용자의 ID가 자동으로 입력돼 있기 때문에 사용자는 무심코 비밀번호를 입력할 가능성이 높다. 만일 이용자가 자신의 정보를 기입할 경우, 입력된 정보가 공격자 서버로 전송돼 정보 유출에 따른 2차적인 피해가 발생할 수 있다.

안랩 분석팀은 "출처가 불분명한 메일의 첨부파일을 통한 로그인은 자제하는 것이 공통적으로 권고되고 있다"면서 "이번 사례에서 확인된 것처럼, 공격자는 정상적인 웹사이트의 소스를 그대로 사용하기 때문에 정상 사이트와 구분하기가 쉽지 않다"고 당부했다. 이어 "따라서 정상적인 웹사이트 접속을 통한 로그인이 아니라면 로그인 시도 자체를 하지 말아야 하며, 만약 로그인 시도를 했다면 관련된 모든 비밀번호를 즉시 변경할 것을 권고한다"고 설명했다.

송혜리 기자(chewoo@newsis.com)

https://n.news.naver.com/mnews/article/003/0012502620

"정상적인 웹사이트 로그인 아니라면 시도 말아야"

[서울=뉴시스]송혜리 기자 = 국내 유명 포털을 고스란히 베낀 피싱 페이지로 개인정보를 훔치는 사이버 공격이 확산하고 있어 각별한 주의가 필요하다.

20일 안랩 분석팀(ASEC)에 따르면, 최근 국내 포털 사이트의 로그인 화면과 동일하게 제작된 피싱 페이지를 통해 개인정보가 유출되는 정황이 확인됐다.

과거부터 포털 사이트나 운송·물류업체 브랜드 또는 웹 메일 로그인 페이지로 위장한 사례는 매우 빈번하게 발생해왔다. 최근에는 인터넷주소(URL)를 악용한 타이포스쿼팅(Typosquatting) 공격 외에도 HTML 문서에서 사용자가 입력한 정보를 공격자가 지정한 서버로 전송하는 방식이 많이 사용되고 있다.

타이포스쿼팅 공격은 사람들이 인터넷주소를 잘못 입력하거나 철자를 빠뜨리는 실수를 악용해 이와 유사한 유명 도메인을 미리 등록하는 것을 말한다. URL 하이재킹(Hijacking)이라고도 한다. 피싱 HTML 파일은 메일을 통해 유포되는데, 이용자가 내용 열람을 위해 HTML 파일을 실행할 경우 국내 포털 사이트의 아이디·비밀번호 입력을 유도하는 웹 페이지가 나온다.

계정 정보 입력하면 공격자에게 고스란히 전송…"출처 불분명하면 입력 말아야"

피싱 HTML 파일과 정상 로그인 페이지를 비교해 보면 둘은 언뜻 봐서는 구별할 수 없을 정도로 유사하다.

안랩 분석팀은 "이는 공격자가 피싱 파일 제작 시 정상 사이트의 소스 코드를 그대로 사용했기 때문"이라며 "대신 공격자는 사용자의 계정 정보를 탈취하기 위해 아이디(ID)와 비밀번호(PW)의 데이터가 전달되는 주소·방식을 수정했다"고 설명했다.

피싱 페이지에는 메일을 수신한 사용자의 ID가 자동으로 입력돼 있기 때문에 사용자는 무심코 비밀번호를 입력할 가능성이 높다. 만일 이용자가 자신의 정보를 기입할 경우, 입력된 정보가 공격자 서버로 전송돼 정보 유출에 따른 2차적인 피해가 발생할 수 있다.

안랩 분석팀은 "출처가 불분명한 메일의 첨부파일을 통한 로그인은 자제하는 것이 공통적으로 권고되고 있다"면서 "이번 사례에서 확인된 것처럼, 공격자는 정상적인 웹사이트의 소스를 그대로 사용하기 때문에 정상 사이트와 구분하기가 쉽지 않다"고 당부했다. 이어 "따라서 정상적인 웹사이트 접속을 통한 로그인이 아니라면 로그인 시도 자체를 하지 말아야 하며, 만약 로그인 시도를 했다면 관련된 모든 비밀번호를 즉시 변경할 것을 권고한다"고 설명했다.

송혜리 기자(chewoo@newsis.com)

https://n.news.naver.com/mnews/article/003/0012502620

댓글목록 0